使用SAML配置单点登录

(此功能只适用于企业版)

ManageEngine Password Manager Pro (PMP)支持SAML 2.0,十分便于与身份管理解决方案进行集成、进行单点登录。PMP扮演服务提供商(SP),并使用SAML2.0与身份提供商(IDP)进行集成。集成主要用于提供关于服务提供商(SP)到身份提供商(IDP)的详细信息,或者相反。一旦将IDP集成到PMP,用户必须登录到Okta,然后,他们可以从相应的身份提供商的用户界面自动登录到PMP,不必再次输入登录凭证。PMP支持与Okta进行集成。

在Okta中添加PMP作为一个应用:

按照如下3步,可以将Okta集成到PMP:

- 在Okta中将Password Manager Pro添加为一个应用

- 在Password Manager Pro中配置Okta明细。

- 将PMP应用指派给Okta中的用户

- 在Password Manager Pro中开启SAML单点登录

1) 在Okta界面将Password Manager Pro添加为一个应用。

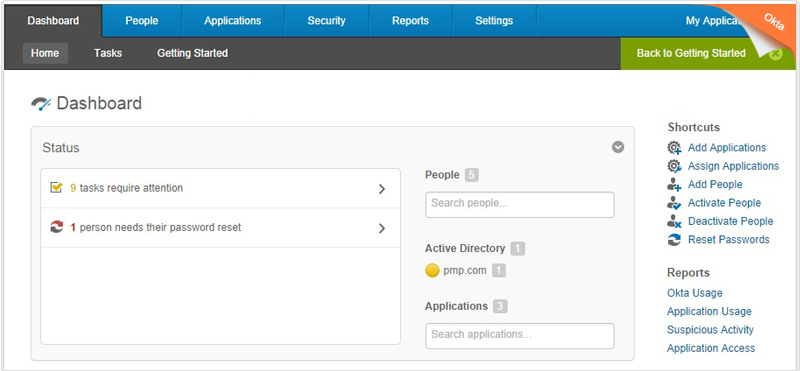

- 使用管理员账户登录Okta并点击“应用”标签。

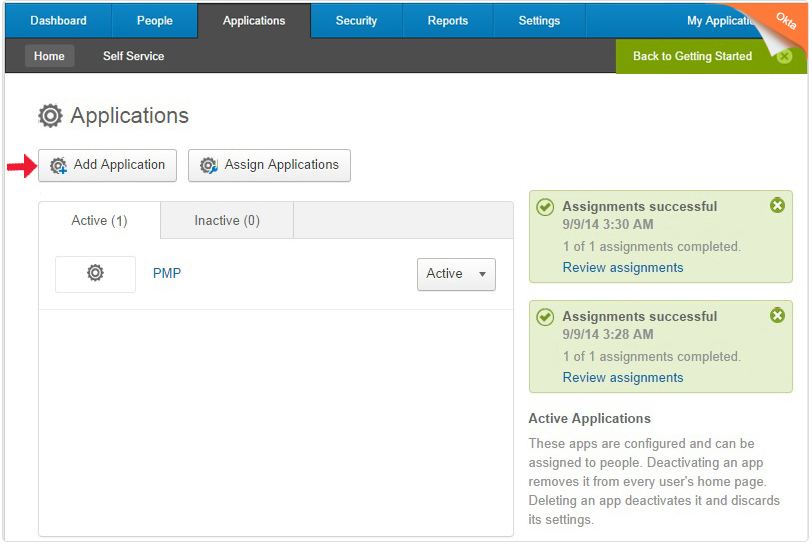

- 在打开的页面,选择“添加应用”。

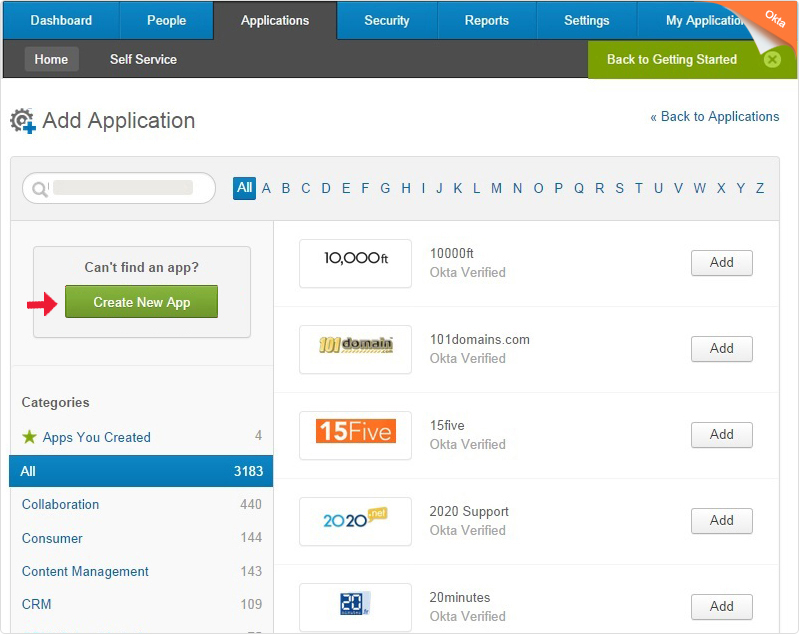

- 如下图所示,点击“创建新的应用”。

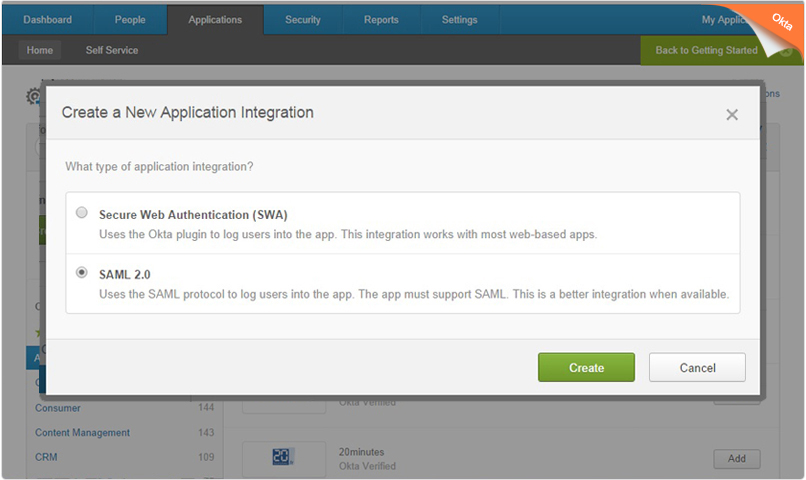

- 马上就会弹出一个集成选择窗口。请选择“SAML 2.0”并点击“创建”。

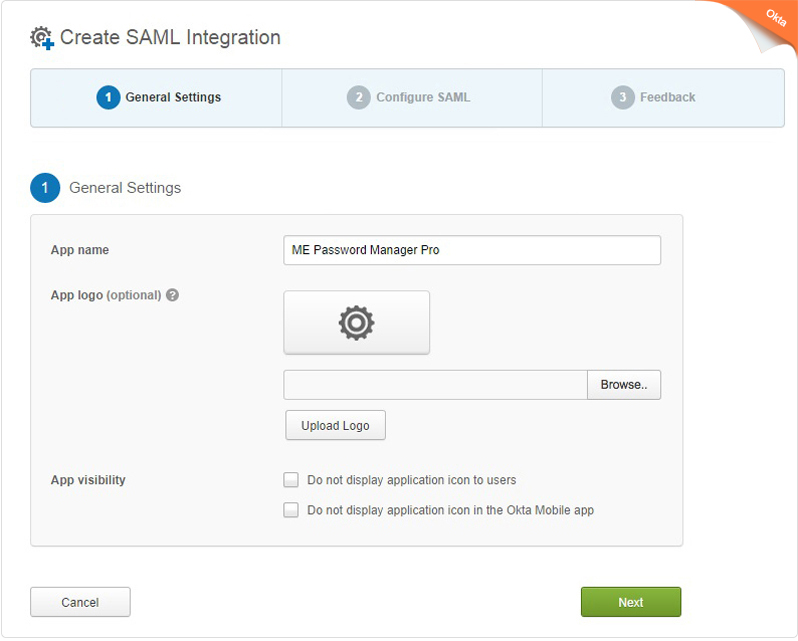

- 请输入app名称(如ME Password Manager Pro)。您也可以为该应用上传一个logo。完成之后,点击“下一步”。

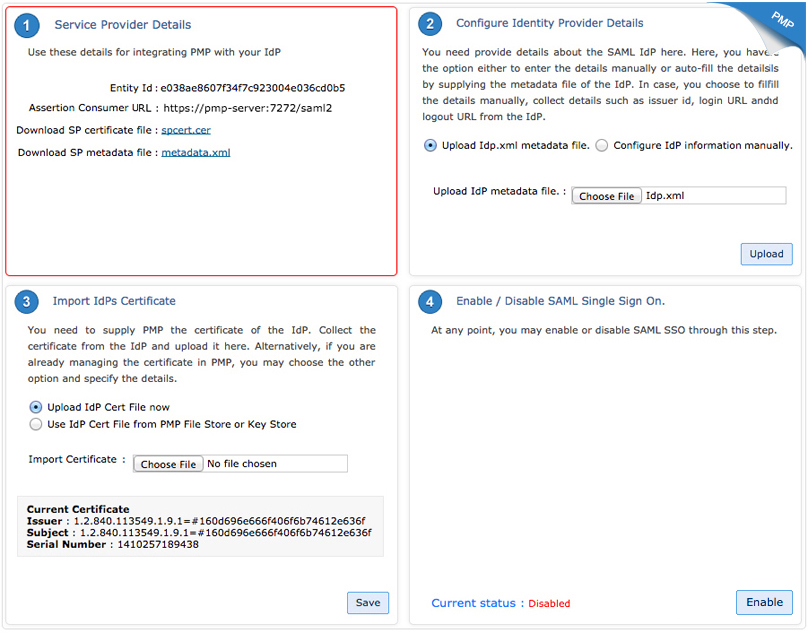

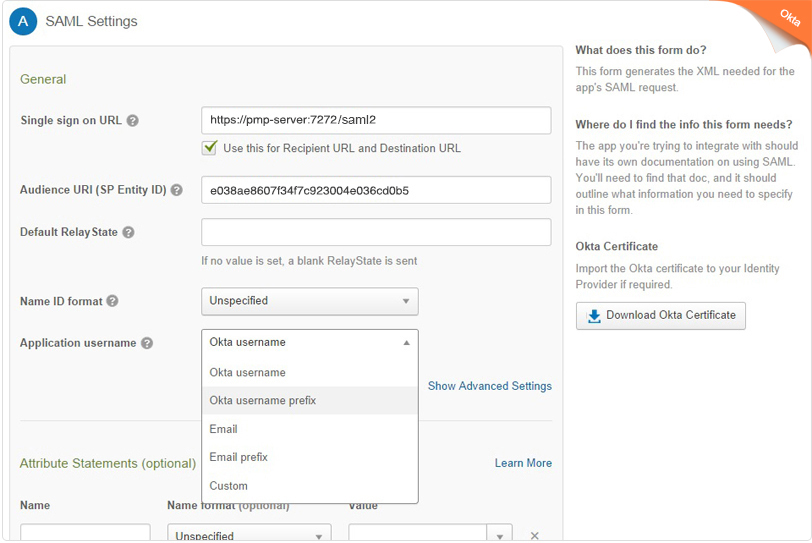

- 第二步配置SAML集成,需要将服务提供商(ME PMP)的明细提交到Okta。在PMP中点击管理 >> SAML 单点登录,可以访问这些明细。

- 红色高亮区包括了相关明细,标题为“访问提供商明细”。您需要在OKta的SAML设置页面输入这些信息。

- 填写完Single Sign On URL和SP Entity ID(Audience URI)字段后,您需要指定如何让Okta识别您PMP中的用户。由于在Okta中显示的用户名与PMP中的用户名可能不同,您必须指定格式。比如下面两种情况:

- 场景1:如果您已经从AD向PMP导入了用户,他们的格式应该是域名\用户名。更多关于集成Okta和AD的内容,请参照Okta帮助文档,请点击这里。在Okta,请从"名称ID格式"下拉列表中选择"自定义"。然后,请指定如下自定义格式:

- 场景2:如果您没有在PMP中使用AD集成,您应该选择"Okta Username Prefix"。这是因为在Okta中,用户配置文件的格式为username@domain.com. 但是,在PMP中,用户名称为usernames。

${f:toUpperCase(f:substringBefore(f:substringAfter(user.login, "@"), "."))}${"\\"}${f:substringBefore(user.login, "@")}

只有您在Okta中指定了正确的"Name ID format",才可以将应用(PMP)指派给Okta中的其他用户。

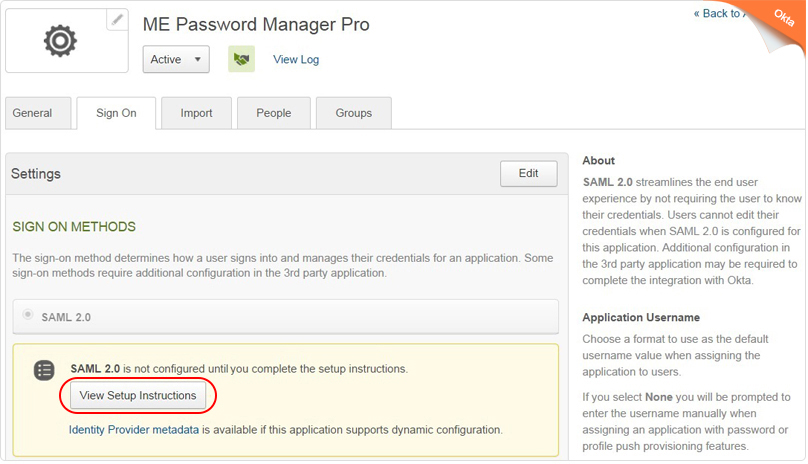

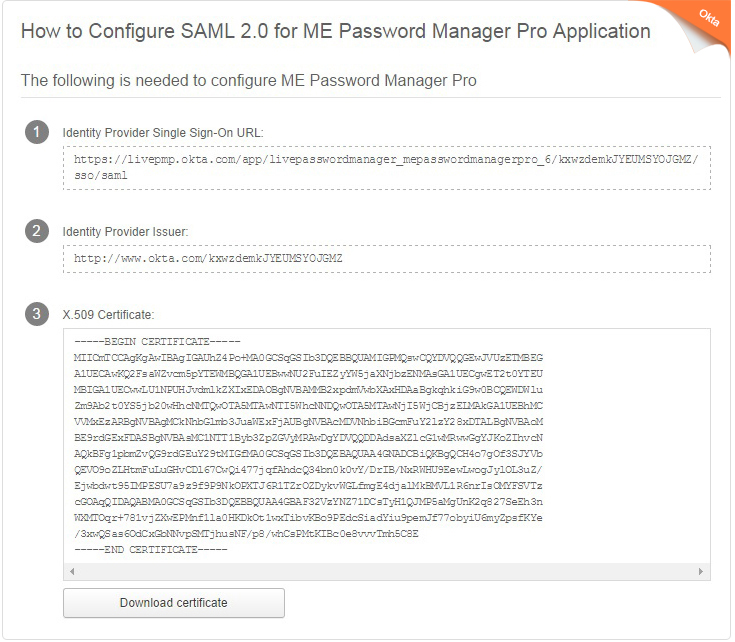

- 填写完上述内容后,点击“完成”添加这个应用。应用明细如下图所示。点击“登录”,然后选择“查看安装说明”。打开一个新的页面,包含在PMP中配置SAML 2.0详细信息,如下所示。

2) 在Password Manager Pro中配置Okta明细

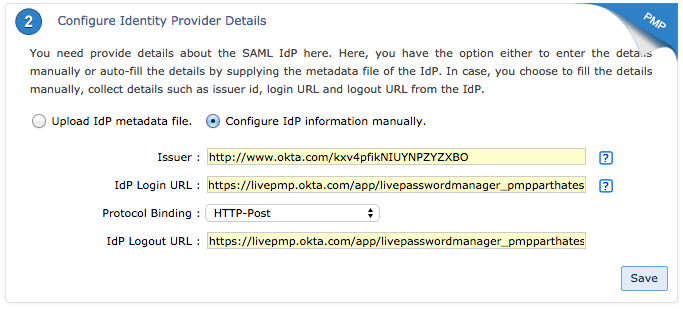

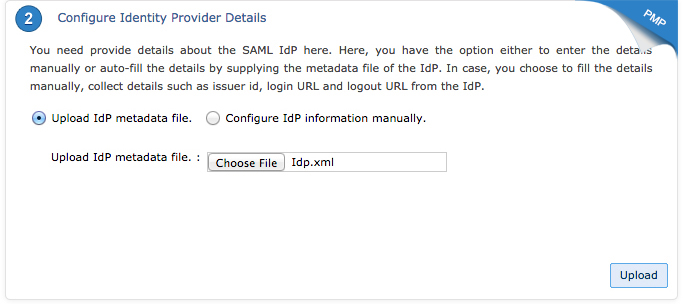

- 您需要在PMP中配置IDP明细。我们需要在PMP的SAML单点登录页面的第二步“配置身份提供者信息”中进行配置。您可以手动输入信息,也可以通过上传IdP文件,自动填写所需信息。

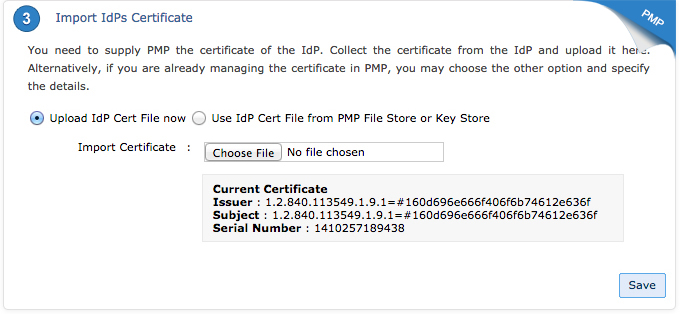

- 手动配置Idp信息:如果您选择手动输入信息,请从Okta“Setup Instructions”页面获取IdP明细,如Issuer ID,Login URL,或Logout URL。与 SAML单点登录配置页面的第二步的配置相同。在相应字段输入信息,下载Okta证书,并上传到PMP(如第三步所示)另外,您也可以将证书保存在PMP文件库或密钥库,然后使用。

- 自动配置Idp信息: 向下滚动Okta SAML 2.0配置说明页面,在“Optional”,可以找到IdP metadata信息,复制该文本并将其保存在一个.xml文件。现在,将该.xml文件上传到PMP。这种情况,您就不必向PMP导入IdP证书了。它将会自动更新。

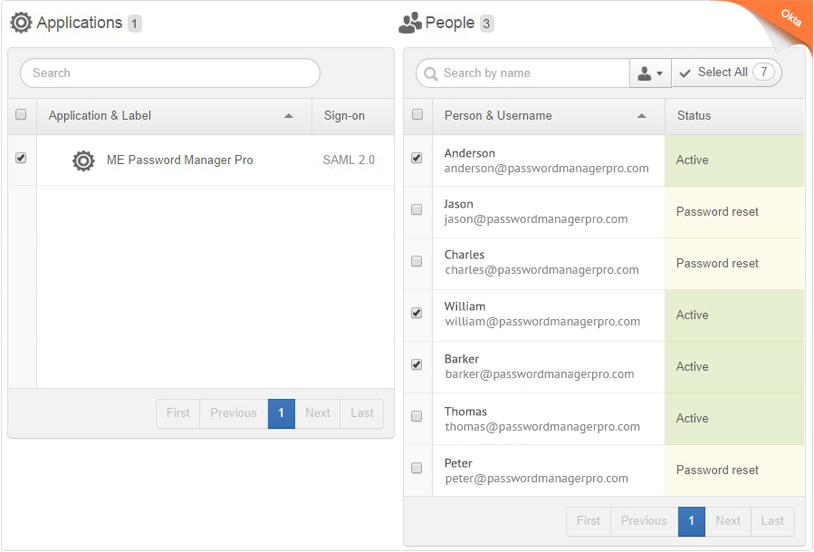

3) 将应用指派给Okta用户

在PMP中完成配置后,回到Okta,将新添加的应用指派给您的用户。点击应用 --> 指派应用并选择PMP app。选择所需用户并确认指派。

4) 在Password Manager Pro中启用SAML单点登录:

最后一步,是在Password Manager Pro中启用SAML单点登录。 在第四步,点击“启用”,即可开始使用该功能。